| SigFk | |||||||||

| H | k | tk | Fk | Sk | SigSk | ||||

| PEk-1 | Pk | ||||||||

| l1 | l2 | l3 | l4 | l5 | l6 | l7 | lP |

Der Teil mit konstanter Länge jedes Protokolleintrages setzt sich etwa wie folgt zusammen:

| l1 , l7 | 100 ... 250 Byte | Signatur |

| l2 | 16 ... 20 Byte | Verkettungswert |

| l3 | 4 ... 8 Byte | fortlaufende Nummer des Protokolleintrages |

| l4 | 6 ... 12 Byte | Datum/Uhrzeit/Ortsangabe |

| l5 , l6 | 4 ... 25 Byte | Identität der Beteiligten |

| Insgesamt: | 235 ... 589 Byte |

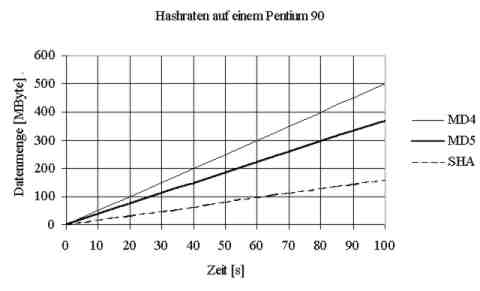

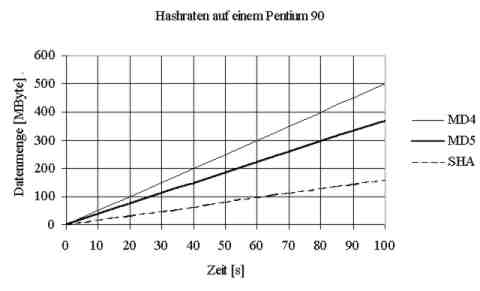

Das nachfolgende Diagramm zeigt deutlich, daß Datenmengen bis zu einigen 100 MByte auf einem Pentium 90 innerhalb weniger Sekunden gehasht werden können. Da es sich um einen einmaligen Aufwand innerhalb eines größeren Zeitraumes (mehrere Jahre) handelt, könnten Berechnungszeiten von mehreren Stunden bis zu wenigen Tagen noch akzeptabel erscheinen. An einem Tag können einige hundert Gigabyte Daten gehasht werden. Zum Beispiel ließen sich mittels MD4 auf einem Pentium 90 in 24 Stunden über 400 GByte hashen.

Der Aufwand für Variante III entspricht dem der Variante I mit dem

einzigen Unterschied, daß der Zeitstempel von allen Beteiligten unterzeichnet

werden muß. Da Variante III ausschließlich für ein Off-line-Protokoll

in Betracht kommt, wird es sich auch immer um eine äußerst begrenzte

Anzahl von Beteiligten handeln. Werden im Off-line-Protokoll zur Stärkung

der Beweiskraft bereits regelmäßig Zeitstempel einer vertrauenswürdigen

Instanz eingefügt, ist Variante I zu benutzen, denn Variante III kommt

nur bei einem ausschließlich offline erzeugten Protokoll in Frage.

Der Aufwand für Variante II zum Bilden der Hashwerte wird wesentlich

durch das Einholen und Speichern der Zeitstempel vergrößert.

Schließlich muß für jeden vorhandenen Protokolleintrag

eine eigenständige Anforderung an einen Zeitstempeldienst gestellt

werden. Damit wird die Anzahl der Protokolleinträge durch jede Anwendung

von Variante II verdoppelt. Die ständige Verfügbarkeit des Zeitstempeldienstes

und eine On-line-Verbindung vorausgesetzt, ergibt sich ein Zeitaufwand

der abhängig von der Bearbeitungszeit durch den Zeitstempeldienst

ist. Die transferierte Datenmenge je Zeitstempelanforderung kann vernachlässigt

werden. Zusätzlich zum reinen zeitlichen Aufwand kommen noch die Kosten,

die jede Zeitstempelanfrage verursacht. Variante II wird für Protokolle

mit wenigen, sehr großen Protokolleinträgen interessant.

Die Variante I kann am ehesten die Bedürfnisse aller Beteiligten unter akzeptablem Aufwand erfüllen. Der einzige Nachteil gegenüber Variante II, das zur Beweisführung notwendige Aufbewahren des gesamten Protokolls durch jeden Submitter, läßt sich durch die ständige Weiterentwicklung von Speichermedien mit steigenden Speicherkapazitäten tolerieren. Und als Nebenprodukt entstehen zusätzliche Sicherungskopien des Protokolls, auch das liegt im Interesse der Submitter.

| weiter | Inhaltsverzeichnis |